Beispiel Pentest-Report

Erhalten Sie einen Einblick in unsere Arbeit und entdecken Sie, wie ein professioneller Pentest-Report von mioso - IT Security aussehen könnte. Unser detaillierter Report bietet Ihnen einen realitätsnahen Einblick in die Vorgehensweise, Analyse und Ergebnisdarstellung eines Pentests, genau wie er von unseren IT Security Professionals durchgeführt wird.

Unser beispielhafter Pentest-Report zeigt Ihnen Schritt für Schritt, wie wir vorgehen, um Ihre IT-Sicherheit zu gewährleisten. Der Report enthält:

- Executive Summary:

Eine zusammenfassende Übersicht der Testergebnisse, die die wichtigsten Erkenntnisse und Empfehlungen für das Management zusammenfasst. - Detaillierte Schwachstellenanalyse:

Ausführliche Beschreibungen der gefundenen Schwachstellen, einschließlich ihrer Schweregradeinstufung und potenziellen Auswirkungen auf Ihre IT-Sicherheit. - Technische Details:

Eine tiefgehende technische Analyse, die die Methoden und Werkzeuge erläutert, die wir bei der Identifizierung und Ausnutzung der Schwachstellen eingesetzt haben. - Empfehlungen zur Behebung:

Konkrete und praxisnahe Vorschläge zur Behebung der identifizierten Sicherheitslücken, um Ihre IT-Infrastruktur effektiv zu schützen.

Unser Pentest-Report ist darauf ausgelegt, nicht nur technische Details zu liefern, sondern auch strategische Empfehlungen, die Ihrem Unternehmen helfen, die Sicherheitslage langfristig zu verbessern. Wir legen Wert auf Klarheit und Verständlichkeit, sodass auch nicht-technische Stakeholder die wesentlichen Punkte nachvollziehen können.

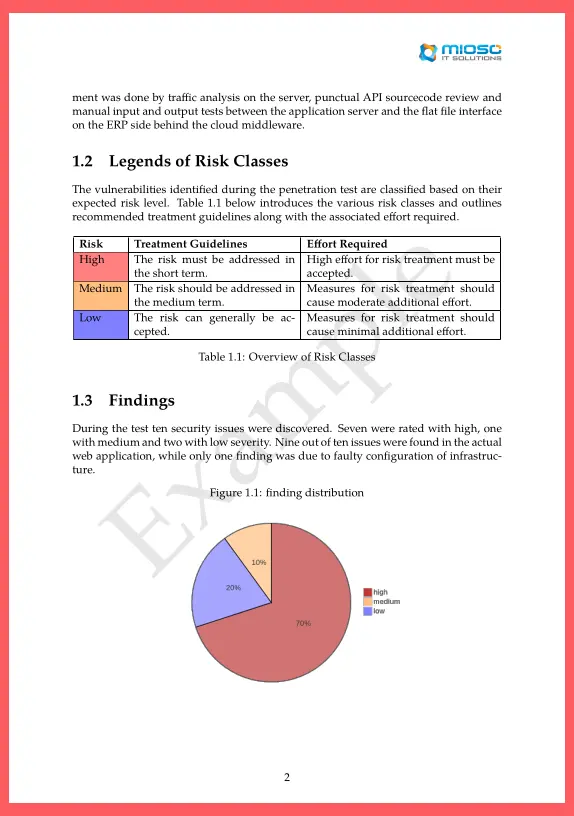

Neben der technischen Analyse enthält der Report auch Diagramme und visuelle Darstellungen, die die gefundenen Schwachstellen und deren mögliche Auswirkungen verdeutlichen. Diese visuelle Unterstützung erleichtert das Verständnis der komplexen Themen und unterstützt die Kommunikation innerhalb Ihres Teams.

Laden Sie den Beispielreport herunter

Überzeugen Sie sich selbst von der Qualität unserer Arbeit und laden Sie unseren beispielhaften Pentest-Report herunter. Gewinnen Sie Einblicke in unsere methodische Vorgehensweise und sehen Sie, wie wir Ihre IT-Sicherheit auf ein neues Niveau heben können.